Verschlüsselung: Zentraler Bestandteil der IT-Sicherheit in Ihrem Unternehmen

12.07.2023

Mit der richtig gewählten Datenverschlüsselung stellen Sie in Ihrem Unternehmen sicher, dass unbefugte Personen nicht ohne Weiteres Zugriff auf wichtige Geschäftsdaten erhalten. Das macht die Verschlüsselung sowohl beim Austausch von Informationen als auch bei deren Speicherung zu einem wichtigen Baustein der IT-Sicherheit in Ihrem Unternehmen.

Was ist Verschlüsselung?

Daten zu verschlüsseln bedeutet, lesbare Daten („Klartext“) in ein Format zu konvertieren, das für Außenstehende nicht ohne Weiteres zu dechiffrieren ist. Ziel der Verschlüsselung ist die Geheimhaltung von Daten, und zwar sowohl bei der Speicherung als auch bei der Übermittlung.

Meist kommt die sogenannte Ende-zu-Ende-Verschlüsselung zum Einsatz, bei der nur Sender und Empfänger der Kommunikation wissen, wie die Daten gelesen werden können. Auf diese Weise stellen Sie die Vertraulichkeit Ihrer Daten selbst bei einem erfolgreichen Cyberangriff sicher. Denn ohne die Möglichkeit, Ihre Daten zu dechiffrieren, bleiben sie für den Angreifer nutzlos. Somit ist die Verschlüsselung ein grundlegender Baustein der Datensicherheit in Ihrem Unternehmen.

Verschlüsselungsverfahren kurz vorgestellt

Computerbasierte Verschlüsselungsverfahren bestehen aus zwei Elementen: einem Schlüssel sowie einem Algorithmus. Der Algorithmus bestimmt, wie der Schlüssel auf die zu verschlüsselnde Botschaft angewendet wird. Der Schlüssel selbst ist eine Bitfolge – also eine Zahlenreihe aus Nullen und Einsen. Je länger diese Zahlenfolge ist, desto mehr Kombinationen sind möglich. Mit ihrer Zahl steigt auch die sogenannte Verschlüsselungstiefe. Anders gesagt: Je mehr Kombinationen möglich sind, desto sicherer ist der Schlüssel.

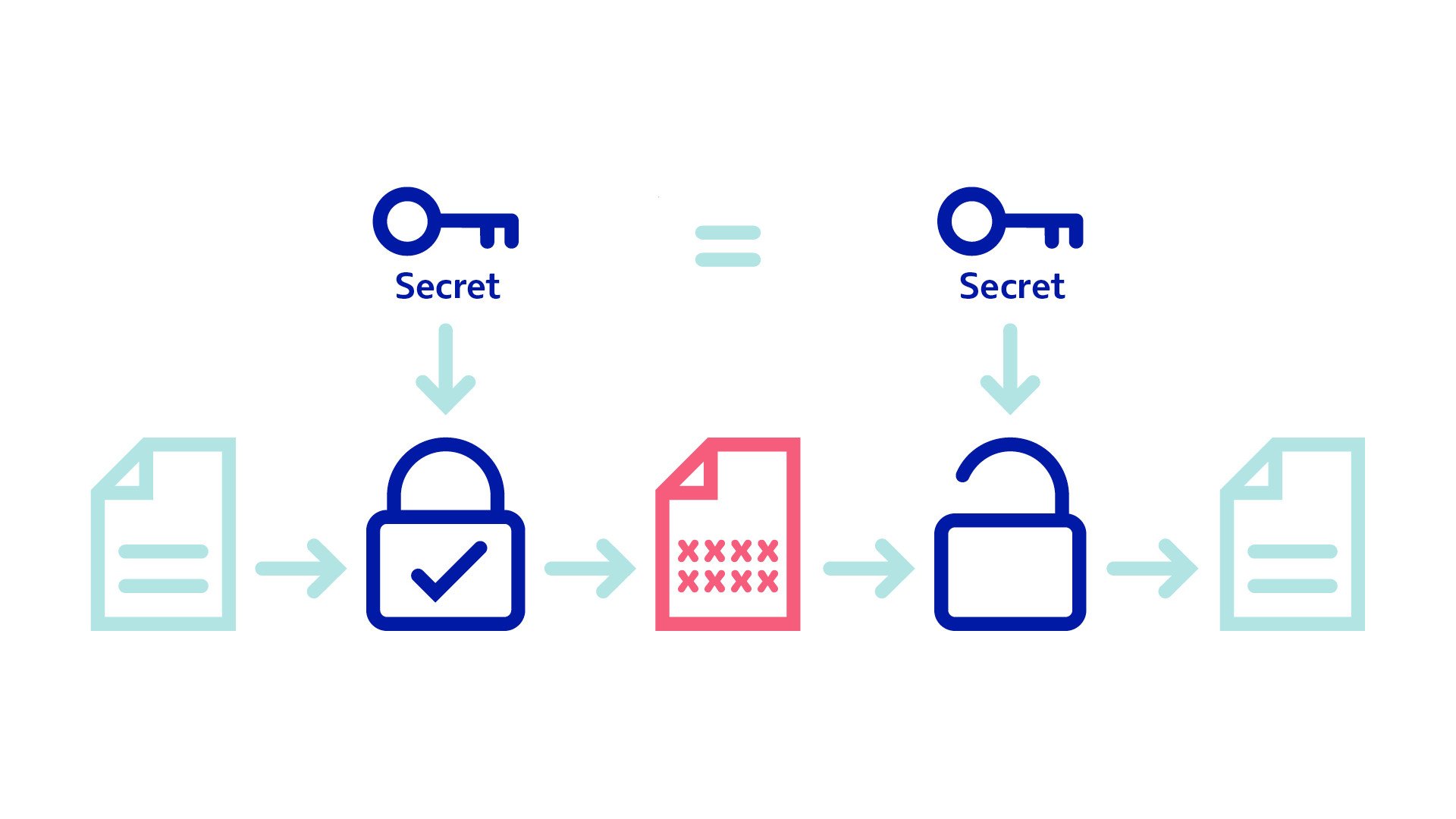

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung werden Daten mithilfe desselben Schlüssels ver- und entschlüsselt. Dieses sogenannte Secret-Key-Verfahren eignet sich insbesondere für das Verschlüsseln von

- einzelnen Dateien

- kompletten Verzeichnissen

- physischen Laufwerken

Ein weitverbreitetes und als sehr sicher geltendes symmetrisches Verschlüsselungsverfahren ist AES (Advanced Encryption-Standard). Auf AES-Verschlüsselung setzen z. B. Regierungsbehörden in den USA, um Dokumente der höchsten Geheimhaltungsstufe zu schützen. AES unterstützt Schlüssel mit Längen von 128, 160, 192, 224 und 256 Bit.

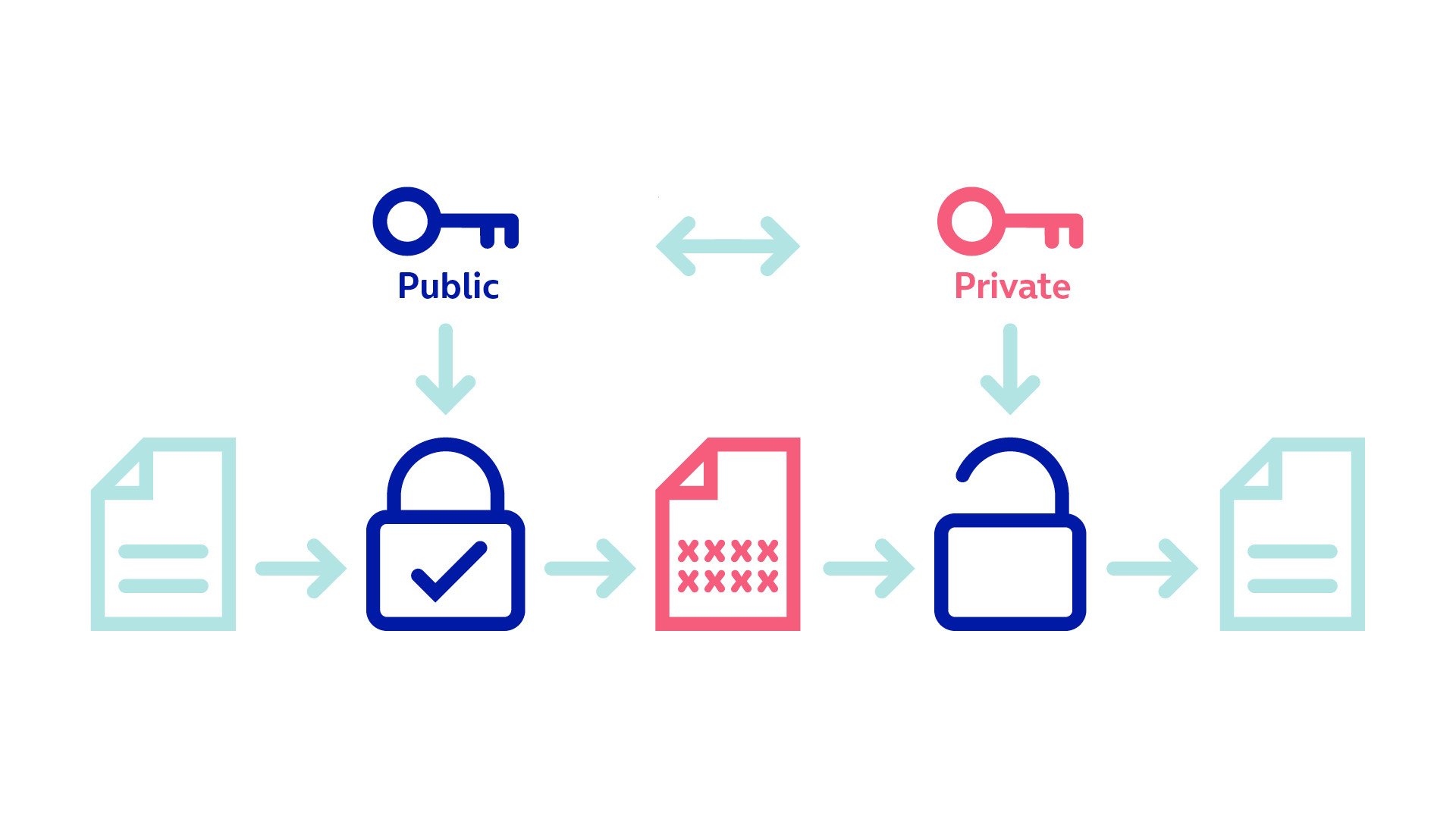

Asymmetrische Verschlüsselung

Die asymmetrische Verschlüsselung nutzt zwei unterschiedliche Schlüssel zum Ver- und Entschlüsseln von Daten. Der zum Chiffrieren genutzte Schlüssel ist öffentlich (Public Key), der zum Dechiffrieren genutzte Schlüssel privat (Private Key). Beide Schlüssel bilden ein Paar, das dem Empfänger der Nachricht „gehört“. Damit der Empfänger eine verschlüsselte Nachricht empfangen kann, muss er dem Sender zunächst den öffentlichen Schlüssel bekannt geben. Diese Methode zur Verschlüsselung wird auch als Public-Key-Verfahren bezeichnet.

Die Public-Key-Verschlüsselung wird insbesondere verwendet

- für den Austausch von E-Mails

- bei Protokollen wie etwa https zur sicheren Übertragung von Webseiten

- zum Verifizieren digitaler Signaturen

Zu den bekanntesten und am weitesten verbreiteten asymmetrischen Methoden für die Chiffrierung zählen die RSA-Verschlüsselung (Rivest-Shamir-Adleman) und der DSA (Digital Signature-Algorithm). Der DSA kommt vor allem zum Einsatz, um sogenannte digitale Signaturen zu erzeugen, mit denen die Authentizität und Integrität von Daten gewährleistet werden soll. Zu diesem Zweck wird einer Datei ein mit RSA verschlüsselter Fingerabdruck angehängt. Mithilfe dieses Fingerabdrucks können Absender und Empfänger die Integrität der übermittelten Daten sicherstellen.

Hybride Verschlüsselungsverfahren

Hybride Verschlüsselungsverfahren verwenden Public-Key-Kryptographie für den Transport des Schlüssels und ein symmetrisches Verfahren zur Verschlüsselung der Nachricht. Als Nachfolger der älteren SSL-Verschlüsselung (Secure Socket-Layer) sorgt das hybride Verfahren TLS (Transport-Layer-Security) in einer Vielzahl von Anwendungen für die Verschlüsselung. Insbesondere wird TLS für die sichere Übertragung von Daten über das Internet genutzt. Hier kommt TLS zum Schutz von E-Mail-Übertragungen, virtuellen privaten Netzwerken (VPN) und Websites zum Einsatz.

Tipps: Das sollten Sie beim Verschlüsseln beachten

Das Thema Verschlüsselung sollten Sie in Ihrem Unternehmen auf mehreren Ebenen betrachten. Die sichere Speicherung von Daten sollten Sie dabei ebenso im Blick haben wie den sicheren Versand. U. a. verdienen diese Aspekte Ihre Aufmerksamkeit:

- Kommunikation per E-Mail: Indem Sie eine End-to-End-Verschlüsselung für E-Mails nutzen, sichern Sie den Austausch geschäftlicher Informationen per E-Mail ab.

- Festplatten von Notebooks: Die Speicher mobiler Endgeräte, auf denen Vertriebspersonal Notizen und Kundendaten speichert, sollten ebenfalls verschlüsselt werden.

- Daten in der Cloud: Manche Cloud-Anbieter speichern Daten frei lesbar in ihren Rechenzentren. In solchen Fällen sollte die übliche Firewall durch einen Schutz per Verschlüsselung ergänzt werden.

- Passwortsicherheit: Oft sind verschlüsselte Daten nur durch ein Passwort gesichert. Wer dieses kennt, kann sich gegebenenfalls auch Zugang zu den erforderlichen Schlüsseln verschaffen. Achten Sie deshalb darauf, dass in Ihrem Unternehmen Schlüssel und Passwörter sicher verwahrt werden. Zudem sollten die Passwörter die einschlägigen Anforderungen in puncto Passwortsicherheit erfüllen.

Diese Daten sollten Sie unbedingt verschlüsseln

Personenbezogene Daten müssen Sie verschlüsseln, um die Anforderungen der Datenschutzgrundverordnung (DSGVO) in Ihrem Unternehmen zu erfüllen. Darüber hinaus sollten Sie sämtliche weiteren Daten vor Cyber-Threats schützen, die für Ihren Geschäftsbetrieb essenziell sind. Ja nach Branche können dazu z. B. folgende Daten zählen:

- Finanzdaten wie Adressen, Sozialversicherungsnummern und Angaben zum Einkommen

- Personalinformationen wie Verträge, Zeiterfassungsbögen und Krankmeldungen

- Geschäftsinformationen über den Kundenstamm, zu Verträgen, Angeboten und Ausschreibungen

- rechtliche Informationen sowie die Kommunikation über juristisch relevante Inhalte

- Informationen zu Fusionen und Übernahmen von Unternehmen

- alle Arten von Informationen im Unternehmen, die als Verschlusssache gelten

- geschützte Gesundheitsinformationen wie etwa Patientenakten

Natürlich haben kleine und mittlere Unternehmen im Detail andere Ansprüche an Verschlüsselung und Maßnahmen zur Cybersecurity als international tätige Großkonzerne. In unterschiedlichen Ausprägungen ist die Verschlüsselung aber ein zentraler Baustein der IT-Sicherheit aller Unternehmen. Ermitteln Sie daher zunächst Ihren konkreten Bedarf und entscheiden Sie sich dann für einen maßgeschneiderten digitalen Rundumschutz, der die Anforderungen Ihres Unternehmens perfekt abdeckt.

Verschlüsselung im Überblick

- Verschlüsselung stellt sicher, dass Unbefugte keinen Zugriff auf Daten in einer Form erhalten, die ohne Weiteres lesbar ist.

- Für die Verschlüsselung von Daten gibt es verschiedene Verfahren.

- Die Chiffrierung und Dechiffrierung von Daten kann symmetrisch, asymmetrisch oder auf hybride Art erfolgen.

- Für den Geschäftsbetrieb wichtige sensible Daten sollten sowohl bei der Übermittlung als auch bei der Speicherung verschlüsselt werden.

- Personenbezogene Daten haben gemäß DSGVO eine besonders hohe Schutzwürdigkeit. Je nach Branche empfiehlt es sich, weitere Daten durch Verschlüsselung zu schützen.

O2 Business Newsletter

Melden Sie sich für den O2 Business Newsletter an und erhalten Sie Informationen zu weiteren Themen, Aktionen und Sonderangeboten für Geschäftskunden.

Häufig gestellte Fragen

Grundsätzlich unterscheidet man zwischen symmetrischen und asymmetrischen Verschlüsselungsverfahren sowie den als hybride Verschlüsselung bezeichneten Mischformen.

Bei der symmetrischen Verschlüsselung verwenden Sender und Empfänger denselben Schlüssel. Die asymmetrische Verschlüsselung setzt auf ein Schlüsselpaar aus einem öffentlichen Schlüssel zum Chiffrieren und einem privaten Schlüssel zum Dechiffrieren.

Der öffentliche Schlüssel kann frei zugänglich gemacht werden, der private muss geheim gehalten werden. Die asymmetrische Verschlüsselung wird auch als Public-Key-Verschlüsselung bezeichnet.

Verschlüsselung (englisch: Encryption) bedeutet, dass Daten in eine Form gebracht werden, die sie für Unbefugte unlesbar macht. Diese Form wird auch als Chiffretext oder Chiffrat bezeichnet. Befugte Personen können die chiffrierten Daten mithilfe eines Schlüssels dechiffrieren, also in ihre ursprüngliche Form umwandeln und wieder lesbar machen.

Um etwas zu verschlüsseln, ist ein sogenannter kryptographischer Schlüssel nötig. Hierbei handelt es sich um einen Satz mathematischer Werte, auf den Sender und Empfänger sich einigen. Mithilfe des kryptographischen Schlüssels kann der Empfänger die verschlüsselten Daten wieder in ein lesbares Format umwandeln.

Der Standard AES (Advanced Encryption-Standard) gilt als sehr sicher und ist eines der weltweit meistgenutzten Verfahren zur Verschlüsselung. Selbst Regierungsbehörden nutzen AES. In den USA etwa wird eine AES-256-Bit-Verschlüsselung genutzt, um Regierungsdokumente der höchsten Geheimhaltungsstufe zu sichern.

Passend zum Thema